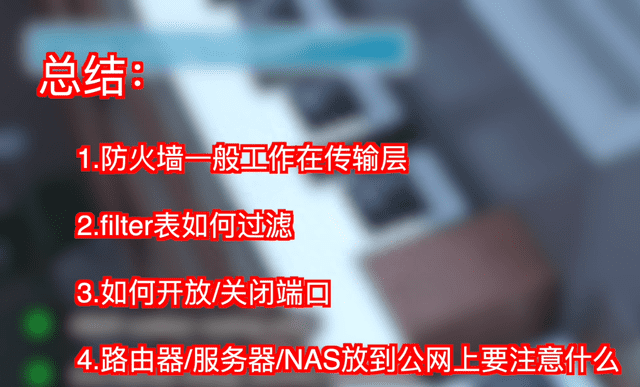

软路由防火墙规则最佳实践

发布:小编

#头条创作挑战赛#

服务器/NAS/软路由放在公网上,有风险吗?防火墙来解决!防火墙根据什么特征来过滤数据包?怎么配置?这期告诉你!【好玩的网络-私有云07】

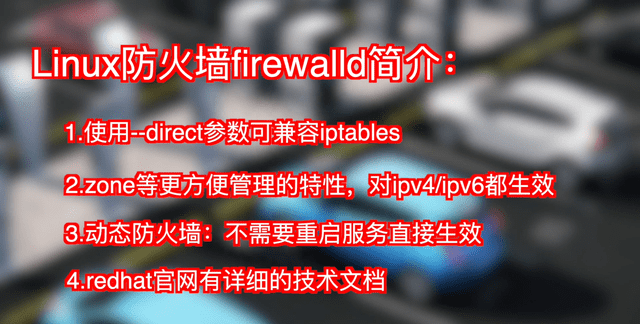

- Linux防火墙介绍

- iptables与firewalld介绍

- filter表,input链

- 防火墙识别数据包:出/入站网卡,源/目的IP地址,源/目的端口号,协议类型,等

- 如何配置抵御外部攻击

站内视频:点点跳转

Hi,大家好,我是继续填坑的小伙伴旋律果子,一个专注于网络技术Geek。从这一期开始,我们就会进入软路由和防火墙领域,继续更深入的了解网络的相关知识。

在开始这一期之前,友情提示一下,如果觉得这一期听不懂的话,可以先去补一下基础篇第3期路由器相关内容,详细讲解了网络层与路由表,以及NAT地址转换等知识。还有基础篇第6期的防火墙/传输层/异地组网相关知识,然后再来看本期的内容。

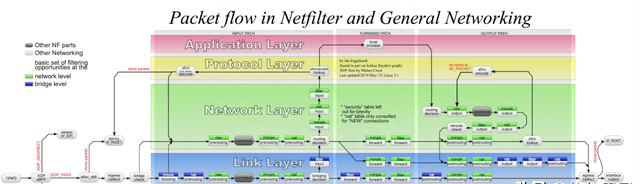

真实网络的数据包传输过程,可能和大家理解的不太一样,大家理解的是数据包到了即可收到消息,然而实际上,网络数据包经过服务器,是需要经过一个非常复杂的过程的,有入站过程、转发过程还有出站过程,

大家可以看一下这个图。我们这一期只讲最简单的部分,入站过程,而且以实战和操作为主,不会过多的讲解原理。

私有云的前几期,我们在服务器上搭建了不少服务,NFS/SMB/transmission等。

我们之前也仅仅是将NAS服务器放在局域网中。因为有主路由NAT的保护,从外网并不能直接访问我们的NAS,从而降低了网络安全的风险。

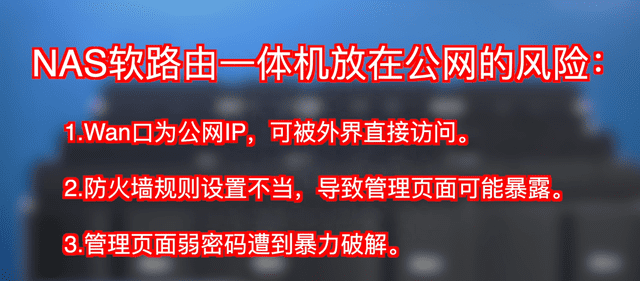

在后面,我们会将这个NAS软路由一体机直接放到公网上,这时从外界就能直接接触到我们的服务器了,就有了被攻击的风险,所以将这个服务器放到公网之前,我们先要学习这一期的内容。

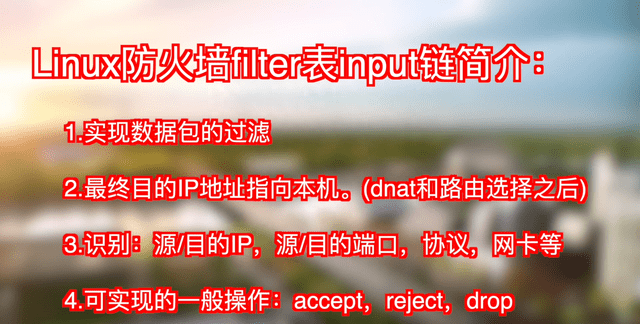

防火墙的入站过程简单来讲就是快递员已经把包裹送到我们家门口了,我们要根据邮寄地址,也就是IP地址和货物的具体内容或承载的服务,也就是端口号,来判断是接收/拒收/还是丢弃。

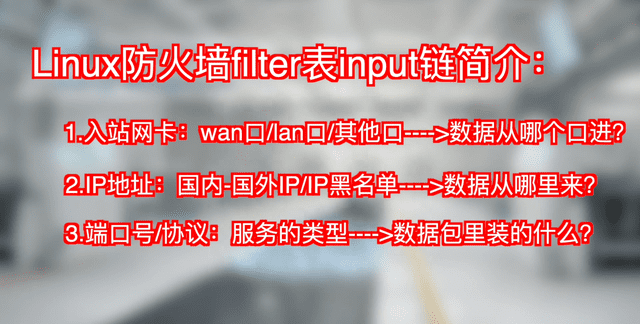

这一个过程对应的是filter表的input链,也对应着三种操作,accept,reject和drop。要识别包裹的内容主要包括入站网卡,源IP地址,目的IP地址,源端口号以及目的端口号等。入站网卡象征着快递是从正门进来的还是从窗户进来的;IP地址象征的邮寄地址,包括寄件方的地址和收件方的地址;端口号象征着服务的内容,例如80端口是http服务,9091端口为transmission下载服务的管理页面。

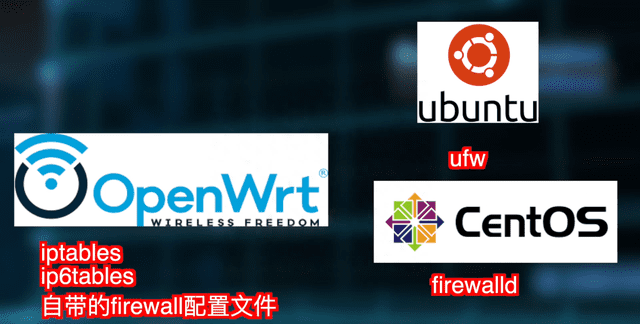

那么我们如何阻挡黑客的攻击呢?其实很简单,我们只需要让对外的网卡和端口访问不到就行了,也就是在刚才数据包进来的过程中,根据数据包特征去添加一些过滤规则。目前,大部分的软路由系统,如openwrt采用的是iptables进行管理,Ubuntu等系统采用的是ufw,在我们这个系列的centos8中采用的是firewalld进行管理。

iptables是基础,不过iptables只能管理ipv4,无法管理ipv6。Ipv6需要使用ip6tables进行管理,所以如果是双栈网络就需要分别设置防火墙了。Firewalld的底层是netfilter,将ipv4和ipv6统一成了同一个框架,是同时支持v4和v6的防火墙。另外,几乎所有的iptables命令在firewalld中都可以使用direct参数进行兼容,并且firewalld还支持zoon等更高级的功能,也支持动态防火墙,使用起来比iptables更为方便。

我们后面的命令几乎都使用firewalld命令进行讲解,如果希望能更早一步了解,可以去redhat的官方网站搜索到更详细更完整的教程。

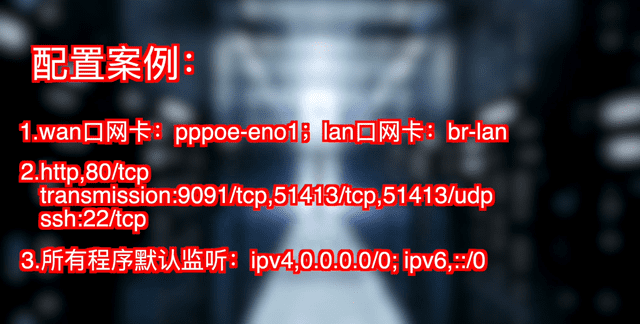

这一期我们只介绍一些最简单的操作,比如开放端口让别人访问,关闭端口不让别人访问等。我们直接拿一个案例来进行说明。假设我们的NAS软路由一体机,有2张网卡。连接外网的网卡是pppoe-eno1,获取到了公网IP;连接内网的网卡是br-lan,在局域网中。服务器上开启了一些服务:http服务,对应80/tcp端口;transmission服务,管理页面对应9091/tcp端口,下载监听端口为51413/tcp和51413/udp端口;ssh服务对应22/tcp端口。外网和内网都是ipv4/ipv6双栈的。

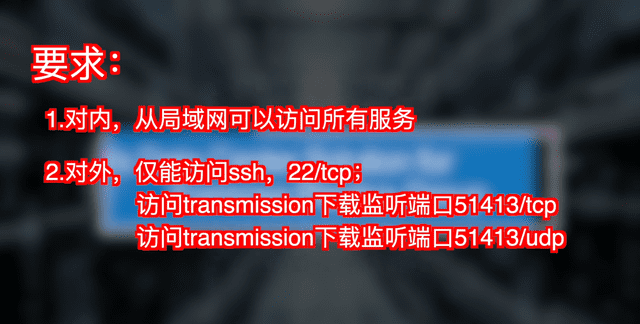

我们的要求是,ssh以及transmission的下载监听端口对内和对外同时开放,方便进行管理和远程访问以及下载加速;http和transmission的管理页面仅对内网用户开放,仅供内部人员使用。

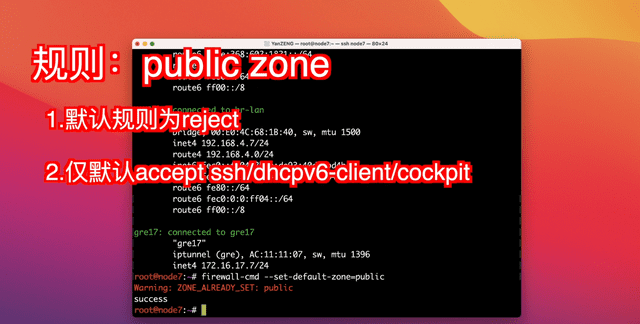

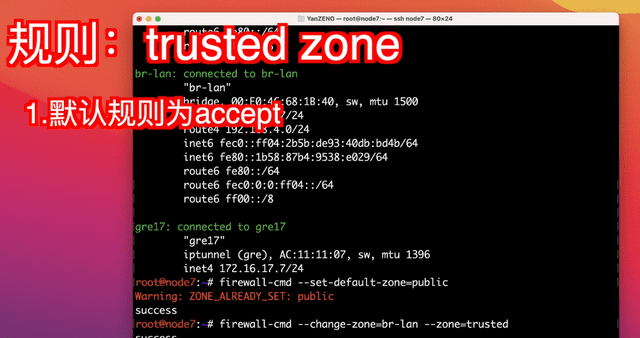

首先,我们使用ssh登陆服务器。我们可以先使用firewalld的zone的规则,将public zone设置为默认zone,命令为firewall-cmd --set-default-zOne=public。这样所有的数据默认遵循public的规则。包括wan口和lan口。Public zone默认对于除了ssh/dhcpv6-client之外的数据都reject。这样关于ssh的规则就设置好了。

接下来,因为某些服务需要内网访问,所以我们将lan口网卡加入trusted zone,命令为firewall-cmd --zOne=trusted --change-zOne=br-lan。Trusted zone当中所有的数据默认都是accept。那么现在内网的用户都可以正常访问http,transmission等管理页面了。

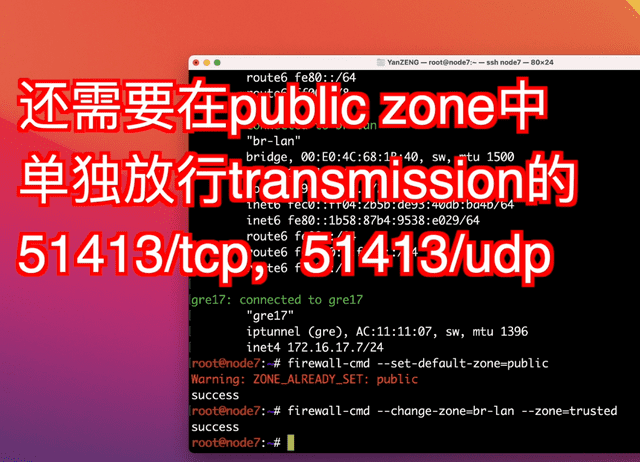

接下来,transmission服务还有两个端口需要暴露在公网当中,51413的tcp和udp端口。

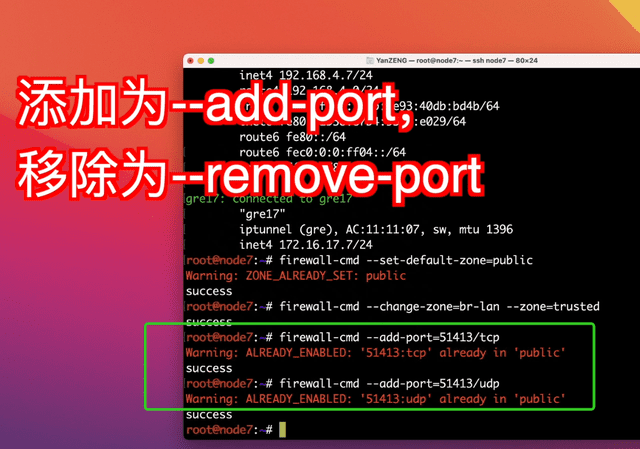

我们需要在public zone中单独添加规则,将这两个端口的规则修改为允许。我们需要使用firewall-cmd --add-port=51413/tcp和firewall-cmd --add-port=51413/udp命令进行添加,就OK了。

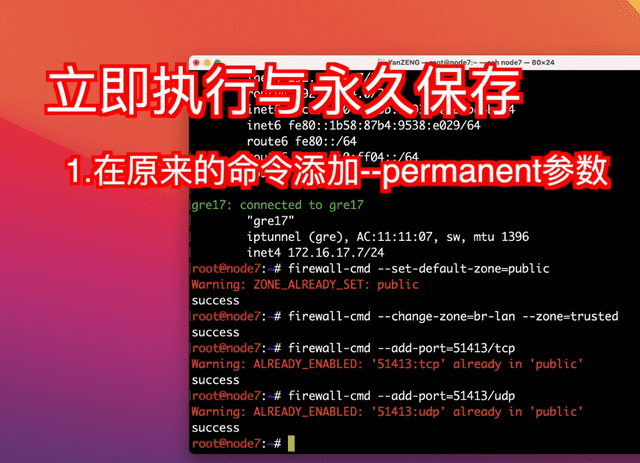

上面所有的命令都是运行后立即生效的,但是路由器重启后有些命令会失效,如果想要进行永久设置,我们需要在命令中添加—permanent的参数。所以我们需要像刚才一样运行一遍立即生效命令,再运行一次永久保存命令就可以了。

关于路由器的防火墙我们暂时先讲这么多吧,通过这一期视频,将服务器放到公网之前,基本已经能做到自保了。

下一期开始接着讲解软路由相关的内容,后面再讲防火墙的高级内容。希望大家多多支持。

旋律果子: 网络Geek/Linux开发者/中国科学院大学在读博士/科技数码博主/国家水利水电二级建造师/优质科技领域创作者

版权声明:本文来自用户投稿,不代表【百发生活】立场,本平台所发表的文章、图片属于原权利人所有,因客观原因,或会存在不当使用的情况,非恶意侵犯原权利人相关权益,敬请相关权利人谅解并与我们联系(邮箱:)我们将及时处理,共同维护良好的网络创作环境。

大家都在看

vivo手机的一些隐藏实用功能

数码极客vivo手机算是后来居上的典范,现在在手机的地位也算是处在比较高的位置,所以用户量也很大,下面就一起来看看这些你可能不知道的vivo隐藏功能。1、网络权限很多软件习惯在后台偷跑进程,不但浪费电量还浪费流量,真的很气人。选择设置一下网络权限,不给它们后台运行的机会就能解决。操作步骤

干货cad制图大神总结的经验大全

数码极客前言大家好,我是林总,今天我们一起来看下CAD制图有那些知识点,下面我们一起来了解一下!正文一、基础部分在图形表达时,如果没有特殊说明,均以毫米为单位。光滑度确定:工具→选项→显示-圆弧和圆的平滑度 为20000(注:最大值)。右键功能取消:工具→选项→用户系统配置→绘图区域中显

word最实用的几个技巧一看就会

数码极客高效的办公技巧是我们每个人都希望掌握的,但有很多实用技巧却被忽略了,今天给大家推荐5个实用但鲜为人知的技巧。1、将经常使用的文档固定在“最近使用的文档”位置有的文档是我们需要经常打开的,如果打开其他一些文档,新的文档会覆盖旧的文档,这样查找之前的文档就会比较麻烦,这时就可以通过固

wps自带公文模板最新,wps公文模板

数码极客IT之家 10 月 14 日消息,今日,金山办公宣布正式发布 WPS 公文版。金山办公表示,WPS 公文版面向党政机关用户,在 WPS 专业版的基础上,提供公文模式、公文模板、公文转换等辅助功能。据介绍,WPS 公文版拥有四大核心亮点,包括国标规范更智能、跑版“零容忍”、“全能”

igame geforce rtx 4060 ti

数码极客笔者作为一个 ITX 爱好者,每个月都要装一台 ITX 主机玩玩。在 RTX 40 系列显卡还没发布的时候,市面上能选到的最好的单风扇显卡 iGame GeForce RTX 3060 Ti Mini 了。而在 RTX 40 系列显卡发布之际,笔者就觉得今年单风扇显卡大有可为。因

手机的plus pro max都是什么意思

数码极客关注智能手机的朋友应该都知道,目前各个手机品牌在推出某款机型的时候,往往发布的都不止一款,比如iPhone13、iPhone13 Pro、iPhone13 Pro Max;国内品牌亦是如此,比如小米12、小米12 Pro、小米12S等等。看到这不仅有很多人产生疑问,这些后缀究竟代

vip自动续费在哪里取消,各个平台怎样关闭vip续费功能

数码极客致像我一样心大的男孩女孩的一封信如果你喜欢用一些软件看剧,听歌或者干其他的,一定要注意「是否自动续费」我5天内被扣了30块钱,就因为「没取消」自动续费!!!这是爱奇艺会员的自动续费[虎]这是芒果会员的自动续费我也不知道自己怎么开通的自动续费,可能是话费套餐里送的VIP导致的(这我

流程图软件有哪些,流程图最好用的软件

数码极客流程图软件有哪些?流程图软件是一种帮助用户创建流程图和图表的工具。它们通常用于描述工作流程、组织结构、数据流或其他类型的流程。这些软件可以帮助用户更好地理解和展示复杂的信息和流程,从而提高工作的效率和质量。以下是一些常见的流程图软件:Microsoft Visio 是一款流程图软

笔记本电脑字体大小怎么设置

数码极客以下是在Windows 10操作系统中设置笔记本电脑字体大小的步骤:1. 打开“设置”菜单。您可以在Windows任务栏上找到设置图标,也可以使用Windows键 + I快捷键打开设置菜单。2. 在设置菜单中,单击“系统”。3. 在“系统”菜单中,单击“显示”。4. 在“显示”选

word如何快速排版页眉,word横版竖版页眉如何不干扰

数码极客Hello大家好,我是帮帮。今天跟大家分享一下word长文档不同页眉设置技巧,排版布局快手操作,打印应用不加班。有个好消息!为了方便大家更快的掌握技巧,寻找捷径。请大家点击文章末尾的“了解更多”,在里面找到并关注我,里面有海量各类模板素材免费下载,我等着你噢^^<——非常重

pdf怎么删除页面?几个步骤轻松搞定

数码极客PDF怎么删除页面呢?人们经常使用PDF文件。当我们浏览一个PDF文件的时候,发现有一页的内容不符合要求或者没有必要。想删除应该怎么做?大家都知道PDF文件不能直接上编辑,那么我们可以用什么手段删除文件的页面呢?今天就和大家分享一个删除PDF文件页面的方法。有兴趣的小伙伴们快来学

photoshop最好的版本是哪个

数码极客为大家区分一下,Photoshop带CC和不带CC的区别:Photoshop私信小编PS,即可获得软件安装包。图像处理、编辑、通道、图层、路径综合运用;图像色彩的校正;各种特效滤镜的使用;特效字的制作;图像输出与优化等,灵活运用图层风格,流体变形及褪底和蒙板,制作出千变万化的图像